گزارشات بدست آمده از حملات باجافزاری اخیر، از شیوع گسترده گسترش باجافزار STOP/Djvu در سطح کشور خبر میدهد.

باجافزارها (Ransomwares) نوع خاصی از بدافزارها(Maleware) هستند که فایلهای سیستم شما را رمزنگاری کرده و در قبال رمزگشایی و بازیابی دادهها از شما درخواست پرداخت هزینه میکنند.

باج افزار ها انواع مختلفی دارند ولی وجه شباهت آنها در درخواست مبلغ جهت رمزگشایی اطلاعات می باشد.

باجافزار STOP برای اولین بار در اواخر سال ۲۰۱۷ میلادی مشاهده گردید. Djvu نسخه جدیدتر آن میباشد که از نظر عملکرد شبیه والد خود (STOP) میباشد و امروزه آنها را با نام STOP/Djvu میشناسند.

باج افزار STOP/Djvu داده های کاربران را با الگوریتم (AES-556 (CFB mode رمزگذاری می کند. هرچند دراین روش هکرها همه فایلها را رمزگذاری نمی کند، ولی در ابتدا حدود 5 مگابایت از فایلهای وندوزی و فایلها با پسوندهای شناخته شده رمزگذاری می شوند. سپس هکر برای رمزگشایی فایل ها از مالک سیستم، مبلغی حدود 980 دلار بصورت بیت کوین درخواست می کند.

ریشه این باج افزار از کشور روسیه می باشد. در این کلاهبرداری ها از زبان روسی و کلمات روسی استفاده شده و دامنه های مربوطه از طریق شرکت های رجیسترار دامنه در روسیه ثبت شده اند. کلاهبرداران به احتمال زیاد در کشورهای دیگر نیز متحد دارند.

روش های آلوده شدن به باج افزار DJVU:

بسیاری از قربانیان این باج افزار بیان می کنند که پس از دانلود و نصب برنامه های رایج از منابع نامعتبر، سیستم آنها آلوده شده است. زیرا که هکرها کدهای مخرب را در فایلهای نصب برنامههای رایج MS Windows و MS Office (مانند KMSAuto Net ، KMSPico و غیره) مخفی نموده و درنتیجه با نصب برنامه از منابع نامعتبر سیستم کاربر آلوده می گردد.

این باجافزار از روشهای متنوعی برای نفوذ و انتشار خود به سیستم قربانی استفاده میکند. کرکهای آلوده ویندوز و محصولات آفیس، درایورها و آپدیتهای جعلی و همچنین سوء استفاده از پروتکل RDP از روشهای انتشار این باجافزار میباشد.

همچنین کدهای مخرب(Cryptoware) این باج افزار ممکن است از طریق بازکردن ایمیل های اسپم و پیوست های آلوده ، دانلود فایلهای آلوده، exploits، تزریق وب(web injectors)، به روزرسانی های مشکوک، نصب فایلهای آلوده و… منتشر شود.

پسوند های رمزگذاری شده توسط باج افزار DJVU:

لیست پسوندهای فایل که توسط این باج افزار رمزگذاری می شود، به شرح زیر است:

فایلهای MS Office یا OpenOffice ، فایلهای متنی و PDF ها ، پایگاه داده ، عکس ها ، فایلهای موزیک ، فایلهای تصویری یا ویدئویی ، فایلهای آرشیو(archives)، فایلهای application ها و غیره.

مراحل آلوده شدن و رمزگذاری فایلها:

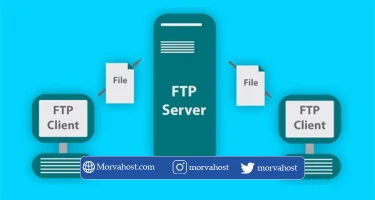

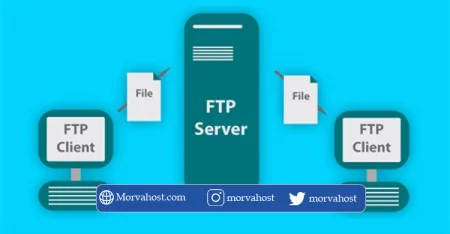

- پس از دریافت فایل آلوده روی سیستم به هرکدام از روشهای بالا، کدهای مخرب(cryptoware) اجرایی به سرور Command and Control )С&C) متصل می شود. در نتیجه ، کلید رمزنگاری(encryption key) و شناسه معرف infection identifier را برای رایانه قربانی بدست می آورد. داده ها تحت پروتکل HTTP به فرمت JSON منتقل می شوند.

- اگر С&C در دسترس نباشد (در مواقعی که رایانه قربانی به اینترنت متصل نباشد و سرور پاسخ نمی دهد)، باج افزار مستقیما کلید رمزگذاری(encryption key) را که در کد پنهان شده است، اعمال می کند و بطور اتوماتیک رمزنگاری انجام می دهد. در این حالت، رمزگشایی پرونده ها بدون پرداخت باج نیز امکان پذیر است.

- کدمخرب/cryptoware از rdpclip.exe برای جایگزینی فابلهای اصلی ویندوز و حمله به شبکه رایانه استفاده می کند.

- پس از رمزگذاری موفقیت آمیز فایلها ، دستور رمزگذاری به صورت اتوماتیک با استفاده از فرمان delself.bat حذف می شود.

فایلهای مرتبط:

%LocalAppData%\[guid]\[random_numbers]tmp.exe

%LocalAppData%\[guid]\2.exe

%LocalAppData%\[guid]\1.exe

%LocalAppData%\[guid]\3.exe

%LocalAppData%\[guid]\updatewin.exe

C:\Windows\System32\Tasks\Time Trigger Task

فایل رجیستری (Registry Entries):

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SysHelper

ترافیک شبکه :

api.2ip.ua

morgem.ru

لیست کامل پسوندهای شناخته شده DJVU:

اگر هرکدام از پسوندهای زیر را روی سیستم خود ملاحظه نمودید، بدانید که سیستم شما آلوده شده است:

djvuu, uudjvu, blower, tfudet, promok, djvut, djvur, klope, charcl, doples, luces, luceq, chech, proden, drume, tronas, trosak, grovas, grovat, roland, refols, raldug, etols, guvara, browec, norvas, moresa, verasto, hrosas, kiratos, todarius, hofos, roldat, dutan, sarut, fedasot, forasom, berost, fordan, codnat, codnat1, bufas, dotmap, radman, ferosas, rectot, skymap, mogera, rezuc, stone, redmat, lanset, davda, poret, pidon, heroset, myskle, boston, muslat, gerosan, vesad, horon, neras, truke, dalle, lotep, nusar, litar, besub, cezor, lokas, godes, budak, vusad, herad, berosuce, gehad, gusau, madek, tocue, darus, lapoi, todar, dodoc, novasof, bopador, ntuseg, ndarod, access, format, nelasod, mogranos, nvetud, cosakos, kovasoh, lotej, prandel, zatrov, masok, brusaf, londec, kropun, londec

روش بازگشایی فایلهای رمز شده:

Michael Gillespie ، متخصص تحقیقات رمزنگاری ، روشی جهت رمزگشایی فایلهای سیستم در حالتی که سیستم از طریق رمزنگاری آفلاین کد شده است، معرفی کرده است.

مایکل یک ابزار رمزگشایی رایگان با عنوان STOPDecrypter را منتشر کرد. این ابزار شامل BruteForcer برای انواع مختلفی است که از رمزگذاری XOR استفاده می کنند.

به یاد داشته باشید: STOPDecrypter باید با دسترسی Administrator در دسکتاپ اجرا شود.

البته توجه داشته باشید که تاکنون تعداد محدودی از نسخههای آفلاین باجافزار STOP/Djvu تحت شرایط خاص قابل رمزگشایی بودند.

اما اخیراً با توجه به اینکه توسعهدهندگان این باجافزار در نسخههای جدیدتر، شیوه خود را تغییر داده و از الگوریتم رمزنگاری نامتقارن استفاده کردهاند، از این پس، فایلهای رمزگذاری شده توسط باجافزار STOP/Djvu بدون کلید خصوصی توسعهدهنده باجافزار قابل رمزگشایی نخواهند بود.

سوالات متداول

- باج افزر چیست؟

نوعی بدافزار هستند که با قراردادن رمز بر روی فایل ها و یا هارد شما برای شما ایجاد مشکل میکنند و با ایجاد پیام های بر روی نمایشگر شما از شما درخواست مبلغی پول میکنند .این نوع از بد ازار ها جزو خطرناک ترین بدافزار ها به حساب می آیند - چطور به باج افزار ها آلوده میشویم؟

بسیاری از قربانیان این باج افزار بیان می کنند که پس از دانلود و نصب برنامه های رایج از منابع نامعتبر، سیستم آنها آلوده شده است.آن ها با ایجاد فایل ای آلوده به راحتی به سیستم شما دست پیدا مینمایند

در صورتی که مقاله فوق مورد توجه شما قرار گرفته پیشنهاد میکنیم مقالات “خطای ssl چیست | آموزش رفع خطای ssl در گوگل کروم، موبایل و اندروید” و ”علت بلاک شدن IP در فایروال سرور” در بلاگ مرواهاست مطالعه فرمایید